情報セキュリティの中で、最も社会的な影響が大きいとされるランサムウェアの脅威。

その被害件数は、年々増え続けています。

犯行手口も実に巧妙で、企業・団体は常に脅威にさらされているといえるでしょう。

本記事ではランサムウェアの定義や攻撃、特徴や事例などをご説明します。

ランサムウェアとは

ランサムウェアとは、マルウェアの一種です。デバイスに保存されているデータを使用できない状態にし、復元を引き換えに金銭を求める不正プログラムです。

英語の「身代金(ransom)」+「Software(ソフトウェア)」 の造語から生まれました。

企業や団体の端末がランサムウェアに感染すると、業務ができなくなる可能性があります。さらに、ステークホルダーにも多大な迷惑や損害を与える可能性もあります。

ランサムウェアの攻撃と特徴

ランサムウェア感染の攻撃手段は、不特定多数に向けたものが多いといわれています。

メールを介して、不正プログラムを送信しています。

しかし近年は、ランサムウェアの手口が変わっています。

テレワークの普及から、「VPN(Virtual Private Network)」のようなインフラの脆弱性が狙われやすくなっています。そして企業や団体のネットワークを介して、感染するケースが増えているといわれています。

以下が、ランサムウェアの攻撃の特徴です。

従来と近年では、以下のような変化があります。

| 従来のランサムウェア | 新たなランサムウェア | |

|---|---|---|

| 攻撃手法 | 不特定多数へのメール送信 | メールのほかVPN機器の脆弱性を狙う |

| 攻撃対象 | 主にクライアントPC | サーバー、制御系システム、クライアントPC |

| 感染事象 | PCのロック、データ暗号化 | 管理者権限を奪取して、システム全体を乗っ取り、 ファイルサーバーやクライアントPCのデータの暗号化や窃取 |

| 要求内容 | 暗号化解除等の見返りに身代金要求 | データの復号化の見返りに身代金要求、 さらに窃取データの公開を止めるための身代金要求、 窃取データのダークサイトでの販売 |

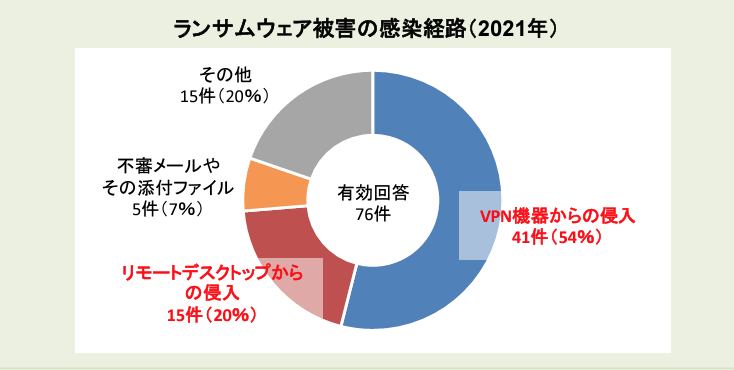

また総務省の資料によると、2021年のランサムウェアの感染被害経路はVPN機器からの侵入が最も多かったようです。54%と半数以上を占めています。

出典:総務省『サイバーセキュリティ戦略に基づく 総務省の取組』を加工して作成

ランサムウェアの事例

ランサムウェアの感染は、どのような被害があるのでしょうか。

具体的な感染事例を、ご紹介します。

公共機関のVPN 装置を経由し、組織内のネットワークに侵入

| 届出日 | 2023年5月18日 |

| 届出者 | 公共機関 |

| 感染による現象 | ・プリンタから印刷物が大量に出力される ・ファイルサーバ上のファイルが開けなくなる |

| 感染の原因 | 導入していた VPN 装置(FortiGate)を経由 して、組織内のネットワークに侵入 |

ファイルサーバや Active Directory サーバをはじめ、複数の機器がファイルの暗号化の 被害を受けていました。ログ管理や認証情報の管理にも、不備があったようです。

こちらの公共機関は、脅迫文と Lockbit2.0 によるランサムウェア攻撃を受けたと思われます。

パスワードリスト攻撃で認証を突破し、企業の機器がランサムウェアに感染

| 届出日 | 2023年6月25日 |

| 届出者 | 企業 |

| 感染による現象 | 脅迫文と暗号化されたファイルが届く |

| 感染の原因 | VPN 装置の管理者ア カウントに対するアクセス試行のログが残っていた。 パスワードリスト攻撃などの方法で、認証を突破 |

Active Direcorty サーバ が侵害されたことで、複数の機器に感染が拡大したようです。

LockBit2.0 による、ランサムウェア攻撃を受けたものと思われます。

企業の仮想環境上のパソコンを含む、数十台の機器が被害に

| 届出日 | 2023年6月12日 |

| 届出者 | 企業 |

| 感染による現象 | ・利用する監視システムにおいて、監視対象とし ていた機器との通信が切断。ネットワークが不通に ・仮想環境上のパソコンを含む数十台の機器が、暗号化されていることが判明 |

| 感染の原因 | ・リモートデスクトップによる不正アクセスが 確認された |

脅迫文と暗号化されたファイルの拡張子から、 LockBit2.0 によるランサムウェア攻撃を受けたものと思われます。

ランサムウェアに必要な対策は?

ランサムウェアに感染しないために、どのような対策が有効なのでしょうか。

いくつかご紹介します。

VPN機器をはじめ、ネットワークの脆弱性を見直す

上記のランサムウェアの資料や事例からわかるように、VPNをはじめネットワーク機器の脆弱性を悪用されるケースは非常に多いです。

まずは、VPNやリモートデスクトップ接続など「外部から内部への接続手段」の有無をもう一度確認しておきましょう。

その上で、定期的に更新プログラム適用作業ができているかを見直す必要があります。また重要なデータは必ずバックアップを行い、それも定期的に点検しておくことです。

また、ユーザーの認証情報にも注意しましょう。「推測可能なIDとパスワード」もしくは「情報漏洩したIDとパスワード」を使用して侵入することがあります。パスワードポリシーを適用したり、多要素認証を採用しましょう。

アクセスと権限を最小にする

ユーザーのアクセスと権限を最小にすることも、非常に大切なことです。万が一ランサムウェアがネットワークに侵入すると、ネットワーク内の複数の端末でデータが暗号化されてしまいます。これにより、被害の範囲が拡大するからです。

使用する機会が少ないユーザについては、管理権限をアサインしないようにしましょう。ユーザーが不審な動きを行った場合には、調査をすることも必要です。

ウイルス対策ソフトを導入する

積極的にウイルス対策ソフトを、導入しましょう。ウイルス対策ソフトはデバイスやネットワークにおいてマルウェアを検出し、悪質なコードを削除するようにつくられています。

またウイルス対策ソフトは、できるだけ最新のものを使用しましょう。古いパターンファイルでは、ウイルスに感染してしまう可能性があります。その上でウイルススキャンも、実行しておきましょう。

ディープラーニングを活用した、最新のウイルス対策ツールを導入するのも一つの方法です。こうしたウイルスソフトでは、これまで検知できなかった未知のウイルスを予測・防御することができます。

ネットワークを監視する

ランサムウェアの被害を受けた端末では、外部のサーバーと不審な通信を行うことがあります。こうした予兆を検知し、感染拡大を防ぐために、EDR(Endpoint Detection and Response)の導入も検討しましょう。

EDRとは、ユーザが使用するPCやサーバー(エンドポイント)における感染を、いち早く感知するセキュリティソリューションです。これを導入することにより、被害を最小限に食い止めることができます。アンチウィルスソフトと併用すると良いでしょう。

添付ファイル付の不審なメールを警戒する

ランサムウェアの手口の一つとして、知人や関係者を装った不正なメールを送りつけることがあります。

不審だと感じた添付ファイル付きのメール、もしくはURLが記載されたメールは警戒しましょう。不用意に添付ファイルを開封したり、あるいはURLをクリックしないことです。

その上で、送信元に確認を取ることが得策だといえるでしょう。

OSやソフトウェアを最新の状態にする

OSやソフトウェアを最新の状態にしておくことは、情報セキュリティ管理の基本です。

更新されないままデバイスを使用していると、セキュリティの脆弱性や問題点が解消されないままになります。悪意のある攻撃者から狙われやすくなるため、ランサムウェアによる被害や感染拡大に繋がりやすくなります。

OSやソフトウェアが更新された際には、すぐに対応しましょう。ベンダーの修正プログラムを適用したり、最新版をインストールすることです。

MDMを導入する

MDM(Mobile Device Management)を導入して、ランサムウェア対策を行うのも良い方法の一つです。

MDMとは、PCやスマートフォンなどの端末を一元管理するためのシステムです。

企業や組織にMDMを導入すれば、以下が可能になります。

- アプリケーションを配布

- アプリのインストール制限/利用制限

- パスワードポリシーとデバイスの暗号化

- 遠隔によるデータの初期化と画面ロック

- デバイスの位置情報の確認

- デバイスの使用状況の把握

- OSを最新状態で運用

- URLフィルタリング

- ランサムウェア対策も可能

これらが簡単な操作で管理できるのが、MDMの魅力です。

MDMにより使用できるアプリを制限することにより、ランサムウェア対策の第一歩に繋がります。

CLOMO MDMで安心・安全なデバイス管理を!

さまざまなMDMが展開されている中で、CLOMO MDMはMDM市場で14年連続シェアNo.1*を誇っています。

CLOMO MDMは、豊富な機能の搭載や幅広いデバイスへの対応はもちろん、上記で解説したサポートや操作性の良さも特長です。

管理画面はわかりやすく使いやすい仕様で、特別な知識やトレーニングなしで、すぐに利用開始できます。また、国産のMDMサービスのため、メーカーからの直接サポートや日本語での電話サポートを受けられます。24時間365日、有人オペレータが緊急対策の代行も行っています。

さらに、CLOMO MDMなら、次世代アンチウイルスソフト「Deep Instinct」と連携可能です。未知のウイルスについても、対策することができます。

あらゆる業界で利用されており、企業はもちろん、学校や病院などの教育機関や医療機関への導入事例も豊富です。市場シェアNo.1*のCLOMO MDMで、安心・安全なデバイス管理を行いましょう。

*出典:デロイト トーマツ ミック経済研究所「コラボレーション/コンテンツ・モバイル管理パッケージソフトの市場展望」2011〜2013年度出荷金額、「MDM自社ブランド市場(ミックITリポート12月号)」2014~2023年度出荷金額・2024年度出荷金額予測

まとめ

MDMは、複数のモバイルデバイスを一元管理するシステムです。MDMを導入することで、デバイスの運用・管理の効率化や利用状況の把握、盗難・紛失対策ができます。スマートデバイスの重要性が高まる企業や学校などの組織において、導入が進んでいます。搭載機能やサービスの形態、サポート体制の充実度などを考慮し、自社に最適なMDMを導入することが重要です。

マルウェアへの予防や対策を的確に行えるよう、そのベースとしてMDMでデバイス管理をしてはいかがでしょうか。

CLOMO MDMは、多機能性や幅広いデバイス対応、24時間365日のサポート体制により、企業のデバイス管理を強力にサポートします。製品の機能・活用事例のダウンロードや製品についてのお問い合わせもできるため、ぜひご活用ください。CLOMO MDMで、デバイス管理の課題を解決し、ビジネスの効率化を図りましょう。

監修者

杉本 裕基

CLOMO事業本部 コンサルティングサービス部

2021年、CLOMO事業本部 コンサルティングサービス部に入社。前職のクラウドセキュリティサービスを提供する企業では、グループウェアやIDaaSなどのSaaS全般にわたる導入支援を担当。その経験を活かし当社でも特にセキュリティ面で不安を抱えるお客様向けの端末設定、運用周りに関するサポートを行っている。