クラウドサービスの利用拡大に伴い、従来のIDとパスワード認証だけでは不正アクセスや情報漏洩のリスクを防ぎきれません。そこで重要なのが「条件付きアクセス」という考え方です。

条件付きアクセスはMicrosoft Entra IDの機能で、ユーザーのデバイス状態、アクセス場所、利用アプリ、リスクレベルなど、さまざまな条件に基づいてアクセスを制御する仕組みです。これにより、多要素認証の要求など高度なセキュリティポリシーを柔軟に設定できます。

本記事では、条件付きアクセスの基本概念、利点、使用例、導入に必要な前提条件を解説します。クラウド時代のセキュリティ強化と安全なアクセス環境実現のために、条件付きアクセスを理解しましょう。

Contents

条件付きアクセスとは

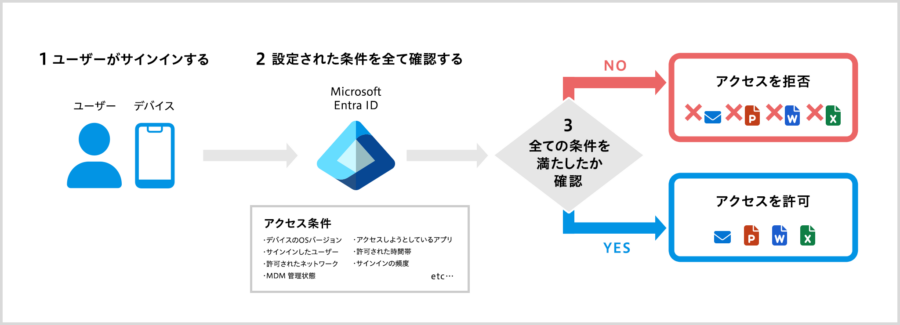

条件付きアクセスは、Microsoft Entra ID(Azure Active Directoryの後継サービス)の機能の一つで、ユーザーがクラウド上のリソースにアクセスしようとする際に、さまざまな「条件」に基づいてアクセスを制御する仕組みです。

条件付きアクセスで実現できること

従来のアクセス制御は、IDとパスワードによる認証が基本でしたが、条件付きアクセスでは以下の要素を組み合わせることでよりきめ細かい制御を実現します。

デバイスの状態:

管理下のデバイスであるか、OSのバージョンは最新であるか、セキュリティ対策が施されているかなどを確認します。

場所:

ユーザーがどこからアクセスしているかを、IPアドレスなどから判断します。

アプリケーション:

アクセスしようとしているクラウドアプリケーションの種類を識別します。

ユーザーのリスクレベル:

不審なサインイン試行や過去の行動パターンとの差異などを分析し、リスクを評価します。

これらの条件を組み合わせ、例えば「リスクが高いユーザーが、管理外のデバイスから、海外のIPアドレス経由で、機密性の高いアプリケーションにアクセスしようとした場合、多要素認証を要求する」といったポリシーを設定できます。

条件付きアクセスの利点

条件付きアクセスを使用すると、次のような利点があります。

セキュリティの強化

従来のIDとパスワードのみの認証に比べ、条件付きアクセスはユーザーのリスクレベル、デバイスの状態、場所、アプリケーションなど、多岐にわたる要素を組み合わせてアクセスを制御します。これにより、不正アクセスやデータ漏洩のリスクを大幅に低減し、組織のセキュリティ体制を強固なものにします。

柔軟なアクセス制御

組織のポリシーや状況に合わせてきめ細かいアクセス制御が可能です。例えば、特定の機密情報を扱う部署のユーザーにはより厳格な条件を適用したり、特定のアプリケーションへのアクセスは特定の場所からのみ許可したりといった設定ができます。これにより、セキュリティと利便性のバランスを取りながら、最適なアクセス環境を実現することができます。

ゼロトラストセキュリティの実現

「すべてを疑い、常に検証する」というゼロトラストセキュリティの原則に基づき、アクセスのたびにユーザーとデバイスを検証します。これにより、社内ネットワークの内外を問わず安全なアクセスを確保し、ゼロトラストセキュリティモデルの実現を支援します。

コンプライアンス対応の強化

機密データへのアクセスを厳格に制御し監査ログを記録することで、コンプライアンス要件を満たすための証拠を提供し、規制違反のリスクを軽減します。

ユーザー体験の向上

リスクが低いと判断された場合には、多要素認証などの追加の認証ステップを省略することでユーザーの利便性を損なわずにセキュリティを確保できます。これにより、セキュリティと利便性の両立を実現しながらユーザーの満足度向上に貢献します。

条件付きアクセスの例

条件付きアクセスは、さまざまなシナリオで使用できます。例えば、次のようなシナリオで条件付きアクセスを使用できます。

- ユーザーがパスワードを変更していない場合、特定のリソースへのアクセスを拒否する

- デバイスがMDMによって管理されていない場合、特定のリソースへのアクセスを拒否する

- ユーザーの所有するデバイスのOSバージョンが最新でない場合、特定のリソースへのアクセスを拒否する

- 特定の国や地域からのアクセスのみを許可する、または特定の場所からのアクセスを拒否する

- ユーザーが機密性の高いアプリケーションへアクセスする場合、多要素認証(MFA)を必須とする

- ユーザーが営業時間外にアクセスした場合、特定のリソースへのアクセスを拒否する

条件付きアクセスの前提条件

条件付きアクセスを効果的に活用するためには、いくつかの前提条件を満たす必要があります。

1. Microsoft Entra ID(旧Azure AD)の利用

条件付きアクセスは、Microsoft Entra IDの機能であるため、このサービスを利用していることが必須です。

特に、条件付きアクセスをフルに活用するためには、Microsoft Entra ID Premium P1またはP2のライセンスが必要です。これらのライセンスにより、高度なリスク評価や詳細なアクセス制御が可能になります。

2. デバイス管理基盤の整備

条件付きアクセスでは、デバイスの状態を評価してアクセス制御を行うことができます。そのため、MDM(モバイルデバイス管理)ツールと連携することで、より詳細な制御が可能です。

デバイスのコンプライアンス状況(例:最新のセキュリティパッチが適用されているか、暗号化が有効になっているかなど)を評価し、ポリシーに反映させることができます。

3. ネットワーク環境の整備

場所ベースのアクセス制御を行う場合、正確なIPアドレス情報の管理が必要です。信頼できるIPアドレス範囲を定義し、それに基づいてアクセス許可を設定します。

また、VPNなどのネットワーク構成も考慮する必要があります。

4. ユーザーおよびグループ管理

条件付きアクセスでは、ユーザーやグループ単位でポリシーを適用します。そのため、適切なユーザーおよびグループ管理が不可欠です。

特に、動的グループを活用することで、ユーザー属性に基づいて自動的にグループメンバーを管理し、ポリシー適用を効率化できます。

5. 多要素認証(MFA)の導入

条件付きアクセスとMFAを組み合わせることで、セキュリティレベルを大幅に向上させることができます。MFAは、ユーザーが本人であることを二重に検証する仕組みであり、不正アクセスを防止する上で非常に有効です。

まとめ

条件付きアクセスは、クラウド時代のセキュリティ対策において非常に重要な役割を担っています。従来のIDとパスワードに依存したアクセス制御では、高度化するサイバー攻撃に対抗することが難しくなってきています。そこで、条件付きアクセスとCLOMO MDMを併用することで、より強固で柔軟なアクセス環境を構築することができます。

CLOMO MDMは条件付きアクセス機能に対応しています。Microsoft Intuneと連携設定を行うことで、より詳細なアクセス制御が可能になります。

このように、条件付きアクセスとMDMを組み合わせることで、ユーザーの利便性を損なうことなく組織のセキュリティレベルを大幅に向上させることができます。ぜひ、この機会に安全で快適なアクセス環境構築のために、条件付きアクセスとCLOMO MDMの連携をご検討ください。

さまざまなMDMサービスが展開されている中で、CLOMO MDMはMDM市場で14年連続シェアNo.1*を誇っています。

CLOMO MDMは、豊富な機能の搭載、幅広いデバイスへの対応、わかりやすく使いやすい管理画面が特徴です。国産のMDMサービスのため特にサポート面が手厚く、メーカーからの直接サポートや電話サポートを受けられます。24時間365日、電話で有人オペレータが緊急対策の代行も行っています。製品の機能・活用事例のダウンロードや製品についてのお問い合わせもできるため、ぜひご活用ください。

あらゆる業界で利用されており、企業はもちろん、学校や病院などの教育機関や医療機関への導入事例も豊富です。市場シェアNo.1*のCLOMO MDMで、安心・安全なデバイス管理を行いましょう。

*出典:デロイト トーマツ ミック経済研究所「コラボレーション/コンテンツ・モバイル管理パッケージソフトの市場展望」2011〜2013年度出荷金額、「MDM自社ブランド市場(ミックITリポート12月号)」2014~2023年度出荷金額・2024年度出荷金額予測

監修者

端村 海成

CLOMO事業本部 プロダクトリーダーシップ部

2016年にCLOMO事業本部の製品開発部に入社。7年間、製品開発とプラットフォーム運用に従事し、現在はプロダクトリーダーシップ部にて製品企画や製品ローンチに関わる業務を担当。

製品開発で培った経験を活かし、OSの種類を問わずMDM(モバイルデバイス管理)に関する深い知識を有し、要件定義から製品仕様に関する問い合わせまで、幅広く業務を行っている。