大手企業や自治体などを中心に、ランサムウェアは大きな被害をもたらしています。

いったいランサムウェアは、どのような感染経路をたどるのでしょうか。

また万が一、ランサムウェアに感染した場合、その経路を特定できるのでしょうか。

本記事では、ランサムウェアの感染経路とそれを特定する方法をご説明します。

Contents

ランサムウェアとは

ランサムウェアとは、マルウェアの一種です。デバイスに保存されているデータを使用できない状態にし、復元を引き換えに金銭を求める不正プログラムです。

英語の「身代金(ransom)」+「Software(ソフトウェア)」 の造語から生まれました。

企業や団体の端末がランサムウェアに感染すると、業務ができなくなる可能性があります。さらに、ステークホルダーにも多大な迷惑や損害を与える可能性もあります。

ランサムウェアの攻撃と特徴

ランサムウェア感染の攻撃手段は、不特定多数に向けたものが多いといわれています。

以下が、ランサムウェアの攻撃の特徴です。

従来と近年では、以下のような変化があります。

| 従来のランサムウェア | 新たなランサムウェア | |

|---|---|---|

| 攻撃手法 | 不特定多数へのメール送信 | メールのほかVPN機器の脆弱性を狙う |

| 攻撃対象 | 主にクライアントPC | サーバー、制御系システム、クライアントPC |

| 感染事象 | PCのロック、データ暗号化 | 管理者権限を奪取して、システム全体を乗っ取り、 ファイルサーバーやクライアントPCのデータの暗号化や窃取 |

| 要求内容 | 暗号化解除等の見返りに身代金要求 | データの復号化の見返りに身代金要求、 さらに窃取データの公開を止めるための身代金要求、 窃取データのダークサイトでの販売 |

ランサムウェアの主な感染経路

ランサムウェアは、どのような経路で感染するのでしょうか。

いくつかの感染経路をご紹介します。

VPN機器からの侵入

テレワークの普及から、「VPN(Virtual Private Network)」のようなインフラの脆弱性が狙われやすくなっています。企業や団体のネットワークを介して、感染するケースが増えています。

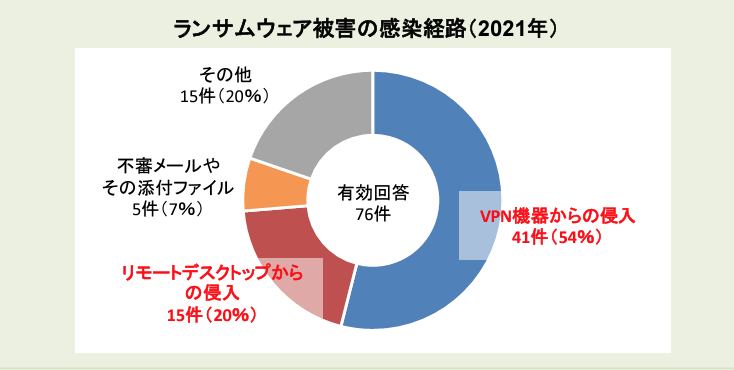

総務省の資料によると、2021年のランサムウェアの感染被害経路はVPN機器からの侵入が最も多く、54%と半数以上を占めています。

出典:総務省『サイバーセキュリティ戦略に基づく 総務省の取組』を加工して作成

VPN接続先のネットワークに感染したデバイスがあると、VPN経由で外部のデバイスにランサムウェアが侵入する可能性があります。たとえば自宅で使用する端末が感染すると、VPN接続先の企業のネットワークにもランサムウェアが拡散してしまいます。

ランサムウェアに感染しないためには、VPNのセキュリティ対策が盤石である必要があります。VPNは強固なパスワードを設定した上で、定期的に変更しておきましょう。

メールの添付ファイルから

悪意のあるメールも、ランサムウェアの感染経路の一つです。メールの添付ファイルにランサムウェアが埋め込まれ、それを開けば感染することがあります。

WordやExcel、PDFなど、ふだんよく使われるファイル形式を使用して、相手はランサムウェアの拡散をしているケースがほとんどです。その上、アドレスや添付ファイルの名称、拡張子なども偽装していることも少なくありません。

このようなメールを警戒心を持たずに開くことで、思わぬトラブルに巻き込まれてしまいます。

またメールには、悪意のあるリンクが含まれる場合もあります。安易に添付ファイルを開封したり、リンクをクリックしないようにしましょう。

WEBサイトのブラウジングから

Webサイトを閲覧すること(ブラウジング)により、ランサムウェアが仕込まれたWebサイトに遭遇することがあります。たとえば広告やコンテンツ、または不正なリダイレクトなどを含むWebサイトです。

ユーザーがWebサイトを閲覧することによって不正なスクリプトが実行され、ウイルスがダウンロードされます。

その結果、デバイスがロックされます。そして、「ランサムウェアの解除をします」という建前で身代金を要求するメッセージが表示されます。

リモートデスクトップ(RDP)から

リモートデスクトップとは、手元のデバイスやマウス、キーボードなどで遠隔地にあるデバイスのデスクトップ画面を、操作するしくみのことです。前述の円グラフにあるように、リモートデスクトップ(RDP)からの感染は非常に多いです。

VPN同様、外部から内部への接続手段は、十分注意する必要があります。

リモートワークVPNやRDPを利用する場合、特に注意して欲しいのが

- 脆弱性対策不備

- 認証情報の脆弱性

の2点です。以下の表にあるように、注意する必要があります。

| 脆弱性対策不備 | ・VPNやリモートデスクトップ接続などについては、定期的な更新プログラム適用作業を行えているかどうかを確認する ・社内にシステム担当者がいる場合は、VPNやリモートデスクトップ接続の実施状況をチェックする ・システム担当者がいない場合は、保守業者との保守契約を確認。その上で、脆弱性対策が行えているかどうかをチェックする |

| 認証情報の脆弱性 | ・「推測可能なIDとパスワード」は、使用しない ・「情報漏洩したIDとパスワード」は、使用しない ・パスワードポリシーの適用 (多要素認証を採用、長さや文字の種類の多い難解なパスワードを使用など) |

これらを社内ユーザに対して周知させ、教育を行っていくことが必要です。

ソフトウェアやファイルのダウンロード

不審なWebサイトからソフトウェアやファイルをダウンロードすることで、ランサムウェアの感染のきっかけになることも少なくありません。こうしたWebサイトは「業務や作業に便利な無料ソフト」と偽って、不正なプログラムをダウンロードさせてしまいます。むやみにダウンロードボタンをクリックしたり、ソフトウェアの更新を要求するメッセージに応えるのはやめましょう。

ファイルをダウンロードする際には、ベンダーの公式サイトを選びましょう。そしてOSやソフトウェアを常にアップデートし、脆弱性を修正することが必要です。

なおソフトウェアのインストールは、会社のシステム管理者の下で行うようにしましょう。

USBメモリやHDDの接続

USBメモリやHDDなどの外部記録メディアを通じて、ランサムウェアに感染することがあります。

たとえば感染した端末から、感染したファイルを外部記録メディアにコピーします。するとその外部記録メディアを介して、ほかのデバイスも感染するため注意が必要です。場合によっては、一気にランサムウェアが拡散することもあります。

またセキュリティソフトを導入し、定期的に更新することも必要です。外部記録メディアを使用する前には、セキュリティソフトウェアでスキャンするなどの対策をとりましょう。さらに、定期的なバックアップを取ることも必要不可欠だといえます。

ランサムウェアの感染経路を特定する方法

万が一、ランサムウェアに感染した場合、その経路を特定する方法はあるのでしょうか。

いくつかご紹介します。

システムログを分析する

ランサムウェア感染経路を特定する方法の一つに、感染したコンピュータのシステムログ(アクティビティ)を分析する方法があります。

たとえば、「通信ログ」や「ネットワーク監視ログ」「プロキシの通信ログ」「ネットワークの監視ログ」などです。

これらの情報を分析することにより

- 暗号化されたファイルの操作とその履歴

- 不正なプロセスの履歴

- ランサムウェアの通信履歴

などを見つけ出すことが可能です。また、以下の情報からも、悪意のある第三者の情報が得られます。

| ログ情報の収集 | ログ管理ツールを用いて、システムログやアクティビティログなどの情報を収集 |

| ログ情報の解析 | システム上で不審な動きがあったかどうかを確認。アクセスの地域、不正なファイルのダウンロード、外部からの不審な接続などがある程度わかる |

| 感染経路の特定 | 外部からの不審な接続があった場合、接続先やポート番号を調べる。その結果、経路や感染拡大を読み取ることが可能 |

メールを調査する

メールの添付ファイルやリンクを通じて、ランサムウェアに感染する場合があります。

メールを調査することは、重要な分析方法の一つだといえるでしょう。

以下の順でメールを調査すると、ランサムウェアの感染経路を特定できることがあります。

| ①インシデントを調べる | ランサムウェアに感染したデバイスが特定でき、なおかつ感染状況の把握ができる |

| ②感染したメールを絞る | 感染したデバイスから送受信されたメールから、添付ファイルや不審なリンクが含まれるものを選ぶ |

| ③メールのヘッダーから読み解く | 特定したメールのヘッダーの ・送信元 ・受信先 ・送信日時 ・メールサーバーのIPアドレス これらの情報により、 ・ランサムウェアを送信したサーバー ・送信元IPアドレス を特定できる |

| ④添付ファイル・リンクを分析する | 特定したメールの添付ファイルの ・ファイル名 ・拡張子 ・ファイルサイズ などを確認する。 リンクを分析する場合は、 ・URLのドメイン ・IPアドレス ・ポート番号 などを調べる |

| ⑤フィッシングメールを調べる | フィッシングメールから、ランサムウェアに感染することも少なくない ・送信元 ・件名 ・本文 ・添付ファイル ・リンク などを調べる |

外部記録メディアを調べる

社内はもちろん、個人で使用した外部記録メディアを可能な限り集めましょう。

その中から、被害を受けたシステムに接続した外部記録メディアを特定します。

その外部記録メディアにあるファイルの中から、ランサムウェアに影響したファイルを絞り出していきます。これでランサムウェアの実行ファイルや、暗号化されたファイルなどが特定できることがあります。

ランサムウェアからデバイスを守るための対策・対処法としてのMDM

ランサムウェア対策のために、MDMを導入するのも一つの方法です。

MDM(Mobile Device Management)とは、複数のモバイルデバイスを一元管理するシステムです。

デバイスを管理統制するだけで、ランサムウェア対策に

MDMには、デバイスのセキュリティを強化する以下の機能も搭載されています。

- リモートロック(遠隔でデバイスをロックする)

- リモートワイプ(遠隔でアプリやデータを消去する)

- パスワードの強制設定

- Webフィルタリング機能

- OSのアップデート管理

- ウイルス対策(感染を検知したら即座に通知する)

このように前述のランサムウェア対策が網羅されているため、MDMの導入は非常に有効だといえるでしょう。

関連記事:MDM(モバイルデバイス管理)の必要性とは?導入のメリットをわかりやすくご紹介

CLOMO MDMで安心・安全なデバイス管理を!

さまざまなMDMが展開されている中で、CLOMO MDMはMDM市場で14年連続シェアNo.1*を誇っています。

CLOMO MDMは、豊富な機能の搭載や幅広いデバイスへの対応はもちろん、上記で解説したサポートや操作性の良さも特長です。

管理画面はわかりやすく使いやすい仕様で、特別な知識やトレーニングなしで、すぐに利用開始できます。また、国産のMDMサービスのため、メーカーからの直接サポートや日本語での電話サポートを受けられます。24時間365日、有人オペレータが緊急対策の代行も行っています。

また、ISMAPにも登録しており、高いセキュリティ基準を満たしています。

さらに、CLOMO MDMなら、次世代アンチウイルスソフト「Deep Instinct」と連携可能です。未知のウイルスについても、対策することができます。

あらゆる業界で利用されており、企業はもちろん、学校や病院などの教育機関や医療機関への導入事例も豊富です。市場シェアNo.1*のCLOMO MDMで、安心・安全なデバイス管理を行いましょう。

*出典:デロイト トーマツ ミック経済研究所「コラボレーション/コンテンツ・モバイル管理パッケージソフトの市場展望」2011〜2013年度出荷金額、「MDM自社ブランド市場(ミックITリポート12月号)」2014~2023年度出荷金額・2024年度出荷金額予測

まとめ

MDMは、複数のモバイルデバイスを一元管理するシステムです。MDMを導入することで、デバイスの運用・管理の効率化や利用状況の把握、盗難・紛失対策ができます。スマートデバイスの重要性が高まる企業や学校などの組織において、導入が進んでいます。搭載機能やサービスの形態、サポート体制の充実度などを考慮し、自社に最適なMDMを導入することが重要です。

マルウェアへの予防や対策を的確に行えるよう、そのベースとしてMDMでデバイス管理をしてはいかがでしょうか。

CLOMO MDMは、多機能性や幅広いデバイス対応、24時間365日のサポート体制により、企業のデバイス管理を強力にサポートします。製品の機能・活用事例のダウンロードや製品についてのお問い合わせもできるため、ぜひご活用ください。CLOMO MDMで、デバイス管理の課題を解決し、ビジネスの効率化を図りましょう。

監修者

杉本 裕基

CLOMO事業本部 コンサルティングサービス部

2021年、CLOMO事業本部 コンサルティングサービス部に入社。前職のクラウドセキュリティサービスを提供する企業では、グループウェアやIDaaSなどのSaaS全般にわたる導入支援を担当。その経験を活かし当社でも特にセキュリティ面で不安を抱えるお客様向けの端末設定、運用周りに関するサポートを行っている。